Megoldva! Mi az a kibertámadás? Hogyan lehet megelőzni a kibertámadásokat?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Mi az a kibertámadás? A kérdés megválaszolásához ez a bejegyzés különféle típusú kibertámadásokat mutat be, amelyek bemutatják azok jellemzőit, és segít azonosítani őket. Ezenkívül ebben a bejegyzésben a MiniTool webhely , bemutatunk néhány elérhető módszert a kibertámadások megelőzésére.Mi az a kibertámadás?

Mi az a kibertámadás? A kibertámadás egy sor kibertevékenység általános leírása, amelyek különféle eszközöket és technikákat alkalmaznak adatok ellopása, leleplezése, megváltoztatása vagy megsemmisítése érdekében. Természetesen az idő múlásával a hackerek különféle rosszindulatú műveleteket hajthatnak végre az interneten jótékony szándékkal és vandalizmussal.

A hackerek különféle módszereket vizsgáltak az áldozatok rendszereibe való behatolásra. Néha úgy fejleszthető, hogy válogatás nélkül támadja meg a célpontot, és senki sem tudja, ki lesz a következő áldozat.

Három fő motiváció indítja el a kiberbűnözőket:

Ezek a támadók általában lopással vagy zsarolással keresnek pénzt. Ellophatják az Ön adatait üzleti csere céljából, feltörhetnek egy bankszámlát, hogy közvetlenül pénzt lopjanak, vagy kizsarolhatják az áldozatokat.

Ezeknek a hackereknek általában meghatározott célpontjaik vannak a támadás indításához, például ellenfeleik. A személyes harag általában a fő oka ennek a tevékenységnek. A vállalati kémkedés szellemi tulajdont lophat el, hogy tisztességtelen előnyre tegyen szert a versenytársakkal szemben. Egyes hackerek kihasználják a rendszer sebezhetőségét, hogy figyelmeztessenek másokat ezekre.

Ezek a hackerek többnyire képzettebb szakemberek. Kiképezhetik őket, majd részt vehetnek a kiberhadviselésben, a kiberterrorizmusban vagy a hacktivizmusban. A támadó célpontok ellenségeik kormányzati szerveire vagy kritikus infrastruktúrájára összpontosítanak.

Többé-kevésbé az emberek akaratlanul is találkozhatnak kibertámadásokkal. Tehát melyek a kibertámadások gyakori típusai? A különböző típusok jobb megkülönböztetése érdekében a következő rész egyesével szemlélteti őket.

A kibertámadások gyakori típusai

A kibertámadások egyre szaporodtak, az utóbbi években egyre népszerűbbé vált az üzlet digitalizálása. A kibertámadásoknak több tucat fajtája létezik, és felsorolunk néhány gyakori típust, amelyek nagyon megzavarják az embereket.

Malware támadások

A rosszindulatú programok gyakran rosszindulatú szoftverként jelennek meg, hogy egy sor elméletileg meg nem felelő műveletet hajtsanak végre az áldozat rendszerén. Az eljárás célja, hogy kárt okozzon egy számítógépben, szerverben, kliensben vagy számítógépes hálózatban és infrastruktúrában.

Ezeket a mozdulatokat nehéz észrevenni, szándékuk és beszivárgási módszereik szerint különböző típusokba sorolhatók, beleértve a vírusokat, férgeket, trójaiakat, reklámprogramokat, spyware-eket, ransomware-eket stb.

A felsorolt példák a leggyakoribb problémák, amelyekkel az emberek találkozhatnak. Az évek során az elektronikus kommunikáció nagy sebességű fejlődésével újfajta támadócsatornává vált, mint például az e-mailek, szöveges üzenetek, sebezhető hálózati szolgáltatások vagy feltört webhelyek.

Ha tudni szeretné, hogyan lehet azonosítani a rosszindulatú programok jeleit a számítógépeken, ez a bejegyzés hasznos lesz: Mi a rosszindulatú program lehetséges jele a számítógépen? 6+ Tünet .

Adathalász támadások

Az adathalász támadások gyakran azt jelentik, hogy érzékeny adatai, különösen a felhasználónevek, jelszavak, hitelkártyaszámok, bankszámlainformációk stb. ki vannak téve a hackereknek. Ezeket az információkat haszonszerzés céljából felhasználhatják és értékesíthetik. A legtöbb ember könnyen beleragad ebbe a csapdába ismeretlen e-mailek, hivatkozások vagy webhelyek miatt.

Spear-phishing támadások

Az adathalászat az e-mailben, SMS-ben vagy telefonhívásban végrehajtott kibertámadások általános kifejezése, amelyek tömegek átverésére irányulnak, míg ha ennek a támadásnak konkrét áldozati célpontja van, lándzsás adathalászatnak nevezzük. Ezeket a támadó csatornákat úgy módosítják, hogy kifejezetten az áldozatot szólítsák meg, ami több gondolkodást és időt igényel, mint az adathalászat.

Bálna-adathalász támadások

A bálna-adathalász támadás erősen célzott adathalász támadás. A lándzsás adathalász támadáshoz hasonlóan ez akkor fordul elő, amikor a támadó lándzsás adathalász módszereket használ egy nagy, nagy horderejű célpont, például a felsővezetők után.

Megbízható entitásnak álcázhatják magukat, így az áldozatok rendkívül érzékeny információkat oszthatnak meg csalárd fiókkal.

Elosztott szolgáltatásmegtagadási támadások (DDoS)

A DDoS támadás egy olyan kibertámadás, amelyet arra terveztek, hogy nagyszámú csomag vagy kérés generálásával befolyásolja vagy túlterhelje a célrendszer rendelkezésre állását. Hasonlóképpen, a szolgáltatásmegtagadási (DoS) támadások ugyanazt tehetik, ha leállítanak egy gépet vagy hálózatot, elérhetetlenné téve a kívánt felhasználók számára.

Ez a két támadás különbözik egymástól, és ha többet szeretne tudni róla, olvassa el ezt a bejegyzést: DDoS vs DoS | Mi a különbség és hogyan lehet megelőzni őket .

Cross-Site Scripting (XSS) támadások

A folyamat során a támadó egy rosszindulatú végrehajtható szkriptet fecskendez be egy megbízható alkalmazás vagy webhely kódjába, majd rosszindulatú hivatkozást küld a felhasználónak, és ráveszi a felhasználót, hogy rákattintson a hivatkozásra, hogy XSS-támadást indítson.

Ekkor az átalakított alkalmazás vagy webhely elindítja a rosszindulatú hivatkozást a megfelelő adattisztítás hiánya miatt, majd a támadók ellophatják a felhasználó aktív munkamenet-cookie-ját.

Man-in-the-Middle (MITM) támadások

Ahogy a név is sugallja, a középen támadás azt jelenti, hogy a támadó egy felhasználó és egy alkalmazás közötti beszélgetés közepén van, hogy lehallgatja a személyes adatokat. Általában a hackerek a pénzügyi alkalmazások, e-kereskedelmi webhelyek stb. felhasználóira tűzik ki céljukat.

Botnetek

Más támadásoktól eltérően a botnetek olyan számítógépek, amelyeket rosszindulatú program fertőzött meg, és amelyek a támadók ellenőrzése alatt állnak. Ezek a botnet-számítógépek vezérelhetők egy sor illegális művelet végrehajtására, például adatlopásra, spam-küldésre és DDoS-támadásokra.

A botnet létrehozásának akadálya is elég alacsony ahhoz, hogy egyes szoftverfejlesztők számára jövedelmező vállalkozás legyen. Ezért lett az egyik leggyakoribb támadás.

Ransomware

Ransomware olyan rosszindulatú program, amely behatolhat a rendszerébe, és titkosítja a fájlokat, hogy megakadályozza a felhasználók hozzáférését a számítógépükön lévő fájlokhoz. Ezután a hackerek váltságdíjat követelnek a visszafejtési kulcsért. Alternatív megoldásként bizonyos váltságdíj zárolja a rendszert anélkül, hogy a fájlokat károsítaná, amíg a váltságdíjat ki nem fizetik.

SQL-injekciós támadások

Ez a támadás megkeresheti a webes biztonsági rést, és a kódbefecskendezési technikát használhatja, hogy megzavarja az alkalmazás által az adatbázisában végrehajtott lekérdezéseket. Ez a fajta támadás a webhelyek támadására összpontosít, de bármilyen típusú SQL-adatbázis megtámadására is használható.

Zero-Day Exploit

A nulladik napi kihasználás egy tág fogalom, amely leírja azokat a támadási tevékenységeket, amelyek során a hackerek kihasználhatják ezeket a biztonsági réseket rendszer-/webes-/szoftvertámadás végrehajtására. A nulladik nap azt jelenti, hogy az áldozatnak vagy a szoftverszállítónak nincs ideje reagálni és kijavítani ezt a hibát.

URL értelmezése

Ezt a fajta támadást URL-mérgezésnek is nevezhetjük. A hackerek gyakran úgy manipulálják és módosítják az URL-t, hogy megváltoztatják a jelentését, miközben a szintaxist érintetlenül tartják. Ily módon a támadók hozzáférhetnek egy webszerverhez, megvizsgálhatják azt, és további információkat kérhetnek le. Ez a fajta támadás rendkívül népszerű a CGI-alapú webhelyeken.

DNS-hamisítás

A Domain Name Server (DNS) hamisítása a DNS-rekordok manipulálásával csaló, rosszindulatú webhelyre csalhatja az embereket. Időnként előfordulhat, hogy megcélzott webhelyét egy új oldalra irányítják át, amely pontosan úgy néz ki, mint ahová szeretne menni.

Előfordulhat azonban, hogy a hackerek csapdát állítanak be, hogy rávegyék Önt arra, hogy jelentkezzen be eredeti fiókjába, és érzékenyebb információkat tegyen közzé. Megragadhatják az alkalmat, hogy vírusokat vagy férgeket telepítsenek a rendszerére, ami váratlan eredményt okoz.

Brute Force Attacks

A brutális erejű támadások azt jelentik, hogy néhány személy, lehet egy idegen, hacker vagy ellenséges, megpróbál hozzáférni az áldozat számítógépéhez úgy, hogy megpróbálja az összes jelszót, amelyet az áldozat beállíthat a számítógéphez.

Általában, mielőtt ezt megtennék, a hackerek nyomon követik a közösségi médiában és az online információiban található nyomokat, hogy kikövetkezzék jelszavát. Tehát személyes adatait ne tegyük nyilvánosságra.

Trójai falvak

A Trojan Horse gyakran legitim és ártalmatlan szoftvernek álcázza magát, de amint a vírus aktiválódik, a trójai vírus arra késztetheti a kiberbűnözőket, hogy kémkedjenek utána, ellopják adatait, és hozzáférjenek a rendszeréhez. Ha többet szeretnél megtudni róla, olvasd el ezt a bejegyzést: Mi az a trójai vírus? Hogyan hajtsuk végre a trójai vírus eltávolítását .

Hogyan lehet megakadályozni a kibertámadásokat?

A számítógépes támadások gyakori példáinak ismerete után felmerülhet a kérdés, hogyan lehet hatékonyan megelőzni a kibertámadásokat. Van néhány hasznos tipp, amelyet megfontolhat.

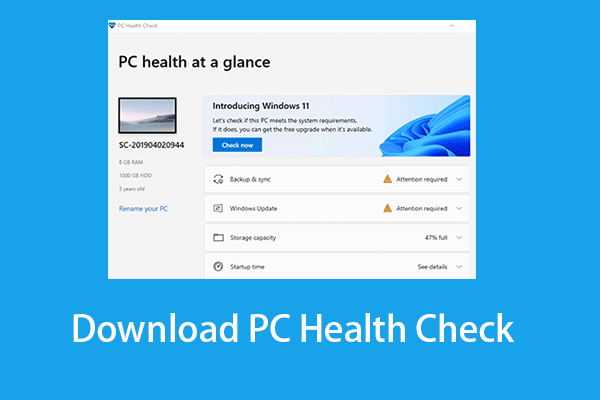

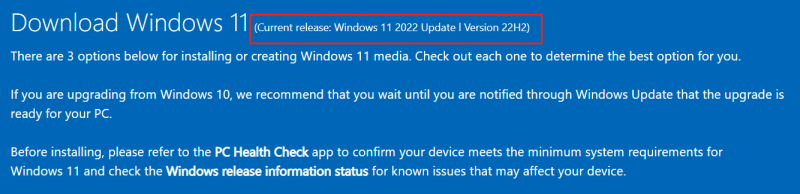

1. tipp: Tartsa naprakészen Windows rendszerét és szoftverét

A szoftvert és a rendszert naprakészen kell tartani. A kiadott frissítések nemcsak fejlett és vadonatúj funkciókat kínálnak, hanem kijavítanak néhány rendszer- vagy szoftverhibát, valamint a korábbi tesztek során észlelt biztonsági problémákat. Ha elhagyja a frissítést, a hackerek megtalálhatják ezeket a gyengeségeket, és megragadhatják a lehetőséget, hogy beszivárogjanak a rendszerébe.

2. tipp: Telepítsen tűzfalat

A Windows beépített tűzfallal és víruskeresővel rendelkezik, és jobb, ha folyamatosan bekapcsolva tartja a valódi védelmet. A funkciók jobban megvédhetik számítógépét a kibertámadásoktól. Azonban elég, ha megvéd minden külső támadástól? További információért elolvashatja ezt a bejegyzést: Elég a Windows Defender? További megoldások a számítógép védelmére .

Ezen kívül választhat más telepítést is megbízható harmadik féltől származó víruskereső vagy tűzfal a védőpajzs megerősítésére.

3. tipp: Használjon többtényezős hitelesítést

Mi az a többtényezős hitelesítés (MFA)? Ez az erős identitás- és hozzáférés-kezelési politika alapvető összetevője. A bejelentkezési folyamat során ez az MFA megköveteli a felhasználóktól, hogy a jelszónál több információt adjanak meg, ami megvédheti a személyes adatokat az illetéktelen harmadik fél általi hozzáféréstől.

4. tipp: Rendszeresen készítsen biztonsági másolatot az adatokról

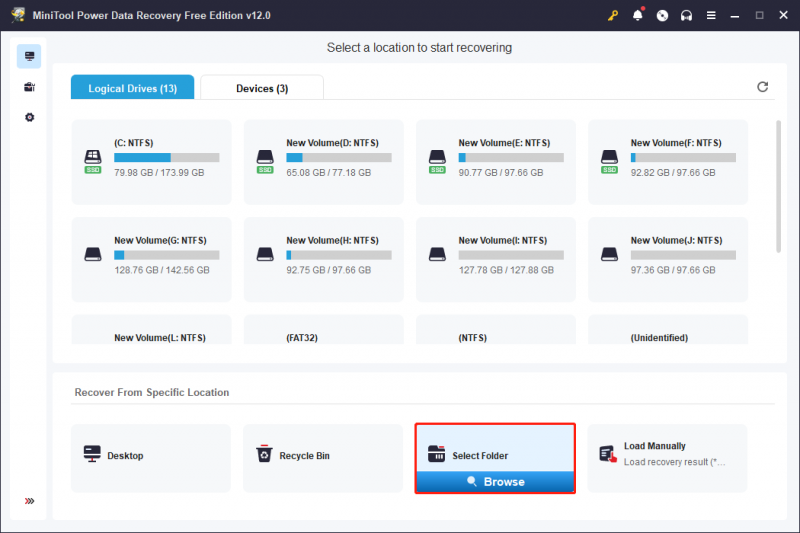

Ez az egyik legfontosabb lépés a fontos adatok védelmében – végezzen rendszeres biztonsági mentést. Kibertámadások esetén szüksége van a saját adatmentés komoly leállások, adatvesztések és komoly anyagi veszteségek elkerülése érdekében.

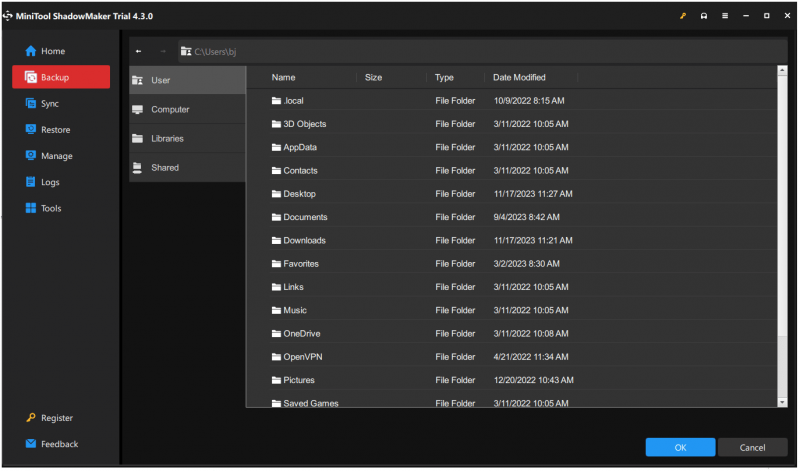

Vannak, akik elfelejtik befejezni ezt a feladatot, és úgy gondolják, hogy ez megterhelő. ne aggódj. Bízhat ebben a szakemberben biztonsági mentési szoftver – MiniTool ShadowMaker – a készítsen biztonsági másolatot a fájlokról , mappák, partíciók, lemezek és a rendszer.

Emellett érdemes kipróbálni a biztonsági mentési sémát és az ütemezési beállításokat egy automatikus biztonsági mentés . Beállíthatja, hogy az automatikus biztonsági mentés naponta, hetente, havonta vagy eseménykor induljon el, és próbálkozzon növekményes vagy differenciális biztonsági mentéssel az erőforrások mentéséhez.

Töltse le és telepítse ezt a programot számítógépére, és próbálja ki 30 napig ingyenesen.

MiniTool ShadowMaker próbaverzió Kattintson a letöltéshez 100% Tiszta és biztonságos

1. lépés: Indítsa el a programot, és kattintson Tartsa a próbaverziót menni.

2. lépés: A biztonsági mentés lapon kattintson a FORRÁS részben válassza ki, hogy miről szeretne biztonsági másolatot készíteni, majd lépjen a RENDELTETÉSI HELY szakaszban válassza ki a biztonsági másolat tárolási helyét, beleértve Felhasználó, számítógép, könyvtárak és megosztott .

3. lépés: Ezután kattintson a gombra Lehetőségek funkciót a biztonsági mentési beállítások konfigurálásához, majd kattintson a gombra Vissza most hogy azonnal indítsa el, miután mindent beállított.

5. tipp: Rendszeresen változtasson és hozzon létre erős jelszavakat

Jobb, ha rendszeresen megváltoztatja jelszavát, és erősebb jelszót használ, például néhány speciális szimbólumot és különböző szám- és szókombinációkat. Ne használjon néhány olyan számot, amelyek személyes adataihoz kapcsolódnak, például születésnaphoz vagy telefonszámhoz, amelyek könnyen kikövetkeztethetők.

6. tipp: Használjon biztonságos Wi-Fi-t

Vannak, akik hozzászoktak ahhoz, hogy nyilvános helyen ismeretlen Wi-Fi-hálózathoz csatlakozzanak, amikor kávézóban dolgoznak. Egyáltalán nem biztonságos. Bármely eszköz megfertőződhet a hálózathoz való csatlakozással, és ez a nyilvános Wi-Fi akaratlanul is könnyen feltörhető. Óvatosnak kell lenned.

Alsó sor:

Mi az a kibertámadás? A bejegyzés elolvasása után átfogó képet kaphat a kibertámadásokról. Ez a teljes útmutató hasznos a számítógépes támadások különböző típusainak megkülönböztetésében és a megelőzésük helyes módjának megtalálásában.

A növekvő kiberbiztonsági problémákkal szembesülve az első és legfontosabb dolog, hogy biztonsági mentési tervet készítsen fontos adatairól. A MiniTool ShdowMaker programot ajánljuk. Ha bármilyen problémája van ezzel az eszközzel, lépjen kapcsolatba velünk a következő címen: [e-mail védett] .

![3 lépés a Windows 10 TCP / IP-verem alaphelyzetbe állításához Netsh-parancsokkal [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/85/3-steps-reset-tcp-ip-stack-windows-10-with-netsh-commands.jpg)

![A Windows nem tudja telepíteni a szükséges fájlokat: Hibakódok és javítások [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/95/windows-cannot-install-required-files.jpg)

![[Rögzített] A 3 legjobban használható módszer a magas CPU-használat problémáinak megoldására](https://gov-civil-setubal.pt/img/news/34/top-3-workable-ways-solve-discord-high-cpu-usage.png)

![Asztali parancsikon létrehozása a beállításokhoz a Windows 10/11 rendszerben [MiniTool tippek]](https://gov-civil-setubal.pt/img/news/31/how-to-create-desktop-shortcut-for-settings-in-windows-10/11-minitool-tips-1.png)

![A Logitech Unifying Receiver nem működik? Teljes javítások az Ön számára! [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/47/is-logitech-unifying-receiver-not-working.jpg)

![Mi a teendő, ha nem tudja rögzíteni az indítást a Windows 10 rendszerben? [Megoldva!] [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/13/what-do-if-you-can-t-pin-start-windows-10.jpg)