DDoS vs DoS | Mi a különbség és hogyan lehet megelőzni őket?

Ddos Vs Dos Mi A Kulonbseg Es Hogyan Lehet Megelozni Oket

Ebben a világban, ahol az emberek jobban támaszkodnak az internetre, rosszindulatú események történnek a kibervilágban. A bűnözők mindent megtesznek, hogy kihasználják az emberek magánéletét és ellopják az adatokat, például a DDoS és a DoS támadásokat. Ma ez a cikk a DDoS és a DoS kapcsolatáról szól MiniTool webhely bemutatja a különbségeiket.

A többféle kibertámadás esetén az embereknek többet kell tudniuk róluk, hogy konkrét módszereket lehessen tervezni a célzott támadásokhoz. Ezért a két erős ellenség – a DDoS-támadások és a DoS-támadások – megelőzéséhez ki kell találnia, hogy mik ezek.

Mik azok a DDoS támadások?

A DDoS Attack (Distributed Denial-of-Service Attack) egy kiberbűnözés, amelyben a támadó elárasztja a szervert internetes forgalommal, hogy megakadályozza a felhasználók hozzáférését a kapcsolódó online szolgáltatásokhoz és webhelyekhez. Valójában nagyon hasonlít a DoS támadásokhoz, így sokan összetévesztik ezt a két támadást.

Ha további részleteket szeretne megtudni a DDoS támadásokról, olvassa el ezt a cikket: Mi az a DDoS Attack? Hogyan lehet megakadályozni a DDoS támadást .

Mik azok a DoS támadások?

A szolgáltatásmegtagadási (DoS) támadás egyfajta hálózati támadás, amelyben a támadó megpróbál egy gépet vagy hálózati erőforrást elérhetetlenné tenni a célfelhasználója számára oly módon, hogy ideiglenesen vagy határozatlan időre megzavarja a hálózathoz kapcsolódó gazdagépek szolgáltatását.

A DoS támadások és a DDoS támadások típusai

Bár a számítógépek támadásának céljai hasonlóak, mégis besorolhatja őket a különböző támadási módszereik szerint. Ez az egyik nagy különbség a DoS támadások és a DDoS támadások között. Háromféle DoS támadás és DoS támadás létezik.

A DoS támadások három típusa

Teardrop Attack

A könnycsepp-támadás kihasználja a csomag fejlécében található információkat a TCP/IP veremmegvalósításban, amely megbízik az IP-töredékben.

Az IP-szegmens információkat tartalmaz, amelyek jelzik, hogy az eredeti csomag mely szegmensét tartalmazza a szegmens, és egyes TCP/IP-veremek, például a Service Pack4 előtti NT összeomlik, ha átfedő eltolásokkal rendelkező hamisított szegmenst kapnak.

Ha egy IP-csomagot hálózaton keresztül továbbítanak, a csomag kisebb részekre osztható. A támadó két (vagy több) csomag küldésével hajthat végre Teardrop támadást.

Árvízi támadás

A SYN elárasztó támadásai a TCP háromirányú kézfogási mechanizmusát használják ki. A támadó hamis IP-cím használatával kérést küld a támadott végnek, és a támadott vég által küldött válaszcsomag soha nem ér el a célállomáshoz. Ebben az esetben a megtámadott vég erőforrásokat fogyaszt, miközben a kapcsolat lezárására vár.

Ha több ezer ilyen kapcsolat van, akkor a gazdagép erőforrásai kimerülnek, így elérjük a támadás célját.

IP-fragmentációs támadás

Az IP-töredezettségi támadás egyfajta számítógépes program-újraszervezési sebezhetőségre utal. A módosított hálózati csomagokat el tudja küldeni, de a fogadó hálózatot nem lehet átszervezni. Az össze nem gyűjtött csomagok nagy száma miatt a hálózat lefagy, és minden erőforrását elhasználja.

A DDoS támadások három típusa

Volumetrikus támadások

A volumetrikus támadásokat úgy hajtják végre, hogy egy szervert akkora forgalommal bombáznak, hogy a sávszélessége teljesen kimerül.

Egy ilyen támadás során egy rosszindulatú szereplő kéréseket küld a DNS-kiszolgálónak, a célpont hamisított IP-címét használva. A DNS-kiszolgáló ezután elküldi válaszát a célkiszolgálónak. Ha nagy léptékben történik, a DNS-válaszok özöne pusztítást végezhet a célkiszolgálón.

Protokoll támadások

A protokoll DDoS támadásai az internetes kommunikációs protokollok gyengeségein alapulnak. Mivel ezek közül a protokollok közül sok globális használatban van, működési módjuk megváltoztatása bonyolult és nagyon lassú a bevezetése.

Például a Border Gateway Protocol (BGP) eltérítése nagyszerű példa egy olyan protokollra, amely a DDoS támadások alapjává válhat.

Webalkalmazás-alapú támadások

Az alkalmazástámadás során a számítógépes bűnözők jogosulatlan területekhez jutnak hozzá. A támadók leggyakrabban az alkalmazási réteg megtekintésével kezdenek, és a kódon belüli alkalmazási sebezhetőségekre vadásznak.

DDoS vs DoS támadások

A DDoS-támadások és a DoS-támadások összehasonlítása érdekében ez a cikk tisztázza a fontos jellemzőik közötti különbségeket.

Internet kapcsolat

A legfontosabb különbség a DoS és a DDoS támadások között az, hogy a DDoS több internetkapcsolatot használ az áldozat számítógépes hálózatának offline állapotba hozásához, míg a DoS egyetlen kapcsolatot használ.

A támadás sebessége

A DDoS gyorsabb támadás, mint a DoS támadás. Mivel a DDoS támadások több helyről érkeznek, sokkal gyorsabban telepíthetők, mint az egyetlen helyen végrehajtott DoS támadások. A támadás megnövekedett sebessége megnehezíti az észlelést, ami megnövekedett sebzést vagy akár katasztrofális eredményeket is jelent.

Könnyű észlelés

A DoS-támadások könnyebben nyomon követhetők, mint a DDoS-támadások. A sebesség-összehasonlítás eredménye azt mutatja, hogy a DDoS támadások gyorsabban teljesítenek, mint a DoS, ami megnehezítheti a támadás észlelését.

Emellett, mivel a DoS egyetlen helyről érkezik, könnyebb észlelni az eredetét és megszakítani a kapcsolatot.

Forgalom volumene

A DDoS támadások lehetővé teszik a támadó számára, hogy hatalmas mennyiségű forgalmat küldjön az áldozat hálózatának. A DDoS-támadások több távoli gépet (zombit vagy botot) alkalmaznak, ami azt jelenti, hogy sokkal nagyobb mennyiségű forgalmat tud küldeni különböző helyekről egyidejűleg, így gyorsan túlterheli a szervert oly módon, hogy elkerülhető az észlelés.

A végrehajtás módja

A DDoS támadások során az áldozat PC-t a több helyről küldött adatcsomagból töltik be; DoS támadások esetén az áldozat PC-t az egyetlen helyről küldött adatcsomagból töltik be.

A DDoS támadások több rosszindulatú programokkal (botokkal) fertőzött gazdagépet koordinálnak, hogy létrehozzanak egy parancs- és vezérlőszerver által kezelt botnetet. Ezzel szemben a DoS-támadások általában parancsfájlokat vagy eszközöket használnak a támadások egyetlen gépről történő végrehajtására.

Melyik a veszélyesebb?

A DDoS támadások és a DoS támadások fenti összehasonlítása alapján látható, hogy a DDoS támadások sok szempontból túlszárnyalják, ami miatt a DDoS támadások mindmáig nehezebbé váltak.

A DDoS és a DoS támadások egyaránt veszélyesek, és mindegyik súlyos leállási problémához vezethet. A DDoS támadások azonban veszélyesebbek, mint a DoS támadások, mivel az előbbieket elosztott rendszerekről indítják, míg az utóbbit egyetlen rendszerről hajtják végre.

Ha tudni szeretné, hogyan azonosíthatja, ha DDoS- vagy DoS-támadáson esik át. Vannak olyan jelek, amelyeket kitalálhat.

- Láthatatlanul lassú hálózati teljesítmény.

- Szolgáltatásmegtagadás az egyik digitális tulajdonság által.

- Az azonos hálózaton lévő gépek hálózati kapcsolatának ismeretlen elvesztése.

- Bármilyen hirtelen leállás vagy teljesítményprobléma.

Miért fordulnak elő DoS és DDoS támadások?

Az előnyök keresése

A legtöbb kiberbűnözői tevékenység a haszonszerzésből ered. Az interneten van egy különleges kincs, amely nagyon vonzó a bűnözők számára – a virtuális javak. Többszöri támadás esetén egyes e-kereskedelmi webhelyek összeomlanak, és ami még súlyosabb, az a gazdasági veszteség.

Emellett az emberek magánéletét is nyereséges eszköznek tekintik. Ezt el lehet adni a rászoruló cégeknek, például bevásárlóplatformoknak vagy egyéb szolgáltató vállalkozásoknak.

Ideológiai hiedelmek

Ezeknek a hackereknek nem hasznot akarnak elérni, hanem politikai támogatásukat vagy ellenvéleményüket demonstrálni. Politikusokat, politikai csoportokat vagy más kormányzati és nem kormányzati szervezeteket fognak megcélozni, mert eltérő ideológiai meggyőződésük, hogy bezárjanak egy webhelyet.

Kiberhadviselés

Amikor egyesek ilyen agresszív módon állítják politikai ellenvéleményüket, akkor az eltérő politikai támogatottsággal rendelkezők ugyanúgy visszavágnak, ami tehát kiberhadviselést indít el. Általában különböző típusú DDoS támadásokat kísérelnek meg militánsok és terroristák politikai vagy katonai célból.

Rosszindulatú versenytársak

Személyes érdekek okán egyes versenytársak rosszindulatú akciókat hajtanak végre, hogy megtámadják riválisaikat, és a DDoS-támadásokat gyakran használják a kereskedelmi háborúkban.

A DDoS támadások tönkretehetik a vállalat hálózatát, amely során a riválisok ellophatják ügyfeleit.

Hogyan lehet megakadályozni a DDoS és DoS támadásokat?

Most, hogy megismerte a DoS és DDoS támadásokat, felmerülhet a kérdés, hogy vannak-e elérhető módszerek az elővigyázatosságra. A DDoS- és DoS-támadások elkerülése érdekében a következőket teheti.

- Hozzon létre többrétegű DDoS védelmet.

- Webalkalmazások tűzfalainak alkalmazása.

- Ismerje meg a támadás tüneteit.

- Gyakorolja a hálózati forgalom folyamatos figyelését.

- Korlátozza a hálózati sugárzást.

- Szerver redundancia legyen.

Ezen kívül érdemes hangsúlyozni a biztonsági mentés fontosságát. Bármilyen DDoS vagy DoS támadás is legyen, azok lassú internetes teljesítményhez, webhelyleálláshoz, rendszerösszeomláshoz stb. vezethetnek. Csak ha más külső lemezeken készített biztonsági mentést a rendszerről, akkor a rendszer-visszaállítás hamarosan végrehajtható.

Ily módon MniTool ShadowMaker teljesíteni tudja az Ön igényeit, és más elérhető funkciók is be vannak állítva a biztonsági mentési élmény javítása érdekében. Készíthet ütemezett biztonsági mentést (napi, heti, havi, eseményen) és biztonsági mentési sémát ( teljes biztonsági mentés, növekményes biztonsági mentés, differenciális biztonsági mentés ) az Ön kényelme érdekében.

Menjen a program letöltéséhez és telepítéséhez, és 30 napig ingyenesen élvezheti a próbaverziót.

1. lépés: Nyissa meg a MiniTool ShadowMaker alkalmazást, és kattintson a gombra Tartsa a tárgyalást hogy belépjen a programba.

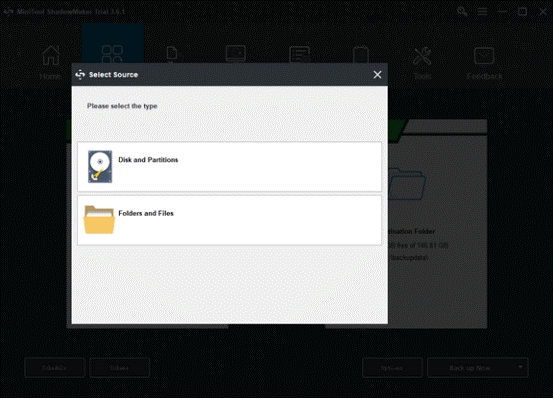

2. lépés: Lépjen a biztonsági mentés fül és a Rendszer forrásként lett kiválasztva. Ha más biztonsági mentési célokra – lemezre, partícióra, mappára és fájlra – vagy más biztonsági mentési célhelyre szeretne váltani, a Rendszergazda fiók mappája , Könyvtárak , Számítógép , és Megosztva , rákattinthat a Forrás vagy Rendeltetési hely szakaszt, és válassza ki őket újra.

3. lépés: A biztonsági mentés befejezéséhez kattintson a gombra Menjen vissza most lehetőség a folyamat azonnali elindítására vagy a Vissza később lehetőség a biztonsági mentés késleltetésére. A késleltetett biztonsági mentési feladat a Kezelése oldalon.

Alsó sor:

Minden kibertámadás lehetővé teszi az adatvesztést vagy a magánéletbe való behatolást, amit nehéz megakadályozni. Azonban, hogy elkerülje a súlyosabb helyzeteket, készíthet biztonsági mentési tervet minden fontos adatáról. Ez a DDoS és DoS közötti cikk két gyakori támadást mutat be. Remélhetőleg megoldódik a probléma.

Ha bármilyen problémába ütközött a MiniTool ShadowMaker használata során, hagyjon üzenetet a következő megjegyzés zónában, és mi a lehető leghamarabb válaszolunk. Ha segítségre van szüksége a MiniTool szoftver használata során, lépjen kapcsolatba velünk a következő címen: [e-mail védett] .

DDoS vs. DoS GYIK

Tudsz DDoS-t csinálni egy számítógéppel?Kis léptékű és alapvető természete miatt a ping-of-death támadások általában kisebb célpontok ellen működnek a legjobban. A támadó például egyetlen számítógépet vagy vezeték nélküli útválasztót is megcélozhat. Ahhoz azonban, hogy ez sikeres legyen, a rosszindulatú hackernek először meg kell találnia az eszköz IP-címét.

Mennyibe kerülnek a DDoS támadások?Bevétel- és adatkiesés esetén az Ön technológiai vállalkozása vagy ügyfele üzlete elleni DDoS-támadások költségei gyorsan megnövekedhetnek. Egy átlagos kis- és középvállalkozás 0000 eurót költ támadásonként.

Mi a két példa a DoS támadásokra?A DoS-támadásoknak két általános módszere van: a szolgáltatások elárasztása vagy a szolgáltatások összeomlása. Árvízi támadások akkor fordulnak elő, amikor a rendszer túl sok forgalmat kap ahhoz, hogy a kiszolgáló pufferelhessen, ami lelassul és végül leáll. A népszerű árvíztámadások közé tartoznak a puffertúlcsordulási támadások – a leggyakoribb DoS támadás.

Mennyi ideig tartanak a DDoS támadások?Az ilyen típusú szórványos támadások hossza változó lehet, a rövid távú, néhány percig tartó akcióktól a hosszabb, egy órát meghaladó támadásokig. A Telia Carrier svéd telekommunikáció 2021-es DDoS Threat Landscape Reportja szerint a dokumentált támadások átlagosan 10 percig tartanak.