Mi az a DDoS Attack? Hogyan lehet megakadályozni a DDoS támadást?

Mi Az A Ddos Attack Hogyan Lehet Megakadalyozni A Ddos Tamadast

A DDoS támadások és a DoS támadások általánosan előfordulnak az interneten, de a definíciók nem egyértelműek, és sok szörfös mindig figyelmen kívül hagyja a kárt. A hálózat biztonságának jobb védelme érdekében ezt a cikket a MiniTool webhely bemutatja, hogyan lehet megelőzni a DDoS támadásokat, és mi az a DDoS támadás.

Mi az a DDoS Attack?

Először is, mi az a DDoS támadás? A DDoS támadás egy olyan kibertámadás, amelynek célja, hogy befolyásolja egy célrendszer, például egy webhely vagy alkalmazás elérhetőségét a jogos végfelhasználók számára.

Szokás szerint a támadó nagyszámú csomagot vagy kérelmet generál, amelyek végül túlterhelik a célrendszert. Egy támadó több feltört vagy ellenőrzött forrást használ a DDoS támadás létrehozásához.

Az üzenetek, csatlakozási kérelmek vagy csomagok hirtelen megugrása túlterheli a cél infrastruktúráját, és a rendszer lelassulását vagy összeomlását okozza.

A DDoS támadások típusai

A különböző típusú DDoS-támadások különböző hálózathoz kapcsolódó összetevőket céloznak meg. A különböző DDoS-támadások működésének megértéséhez ismerni kell a hálózati kapcsolatok beállítását.

Az internetes hálózati kapcsolatok sok különböző összetevőből vagy „rétegből” állnak. Akárcsak egy ház építésének alapozása, a modell minden lépése más célt szolgál.

Míg szinte minden DDoS-támadás magában foglalja a céleszköz vagy hálózat forgalommal való elárasztását, a támadások három kategóriába sorolhatók. A támadó egy vagy több különböző támadási módot alkalmazhat, vagy több támadási eszközt is újrahasznosíthat a célpont által tett óvintézkedésektől függően.

Alkalmazási réteg támadások

Ezt a fajta támadást néha Layer 7 DDoS támadásnak is nevezik, utalva az OSI modell 7. rétegére, ahol a cél a célerőforrás kimerítése. A támadás azt a szerverréteget célozza, amely weboldalakat generál, és HTTP-kérésekre válaszul továbbítja azokat.

Számítási szempontból olcsó egy HTTP-kérést végrehajtani a kliens oldalon, de költséges lehet a célkiszolgáló válaszadása, mivel a szervernek általában több fájlt kell betöltenie, és adatbázis-lekérdezéseket kell futtatnia egy weboldal létrehozásához.

A HTTP Flood az alkalmazásszintű támadások egyik típusa, amely hasonló ahhoz, hogy egy webböngészőben újra és újra leütjük a frissítést nagyszámú különböző számítógépen egyszerre – HTTP-kérelmek özöne özönli el a szervert, ami szolgáltatásmegtagadást okoz. .

Protokoll támadások

A protokolltámadások, más néven állapotkimerülési támadások, túlzottan fogyasztják a kiszolgálói erőforrásokat vagy a hálózati eszközök erőforrásait, például a tűzfalakat és a terheléselosztókat, ami szolgáltatáskimaradásokhoz vezet.

Például a SYN elárasztások protokolltámadások. Olyan ez, mint az ellátó szoba dolgozója, aki kéréseket kap az üzlet pultjától.

A dolgozó átveszi a kérést, felveszi a csomagot, megvárja a visszaigazolást és leadja a pulthoz. A személyzet annyi csomagkéréssel volt túlterhelve, hogy nem tudták megerősíteni azokat, amíg nem tudtak többet kezelni, így senki sem válaszolt a kérésekre.

Volumetrikus támadások

Az ilyen támadások torlódást próbálnak létrehozni azáltal, hogy az összes rendelkezésre álló sávszélességet elhasználják a célpont és a nagyobb internet között. A támadás valamilyen erősítő támadást vagy más eszközt használ nagy mennyiségű forgalom generálására, például botnet kéréseket, hogy nagy mennyiségű adatot küldjön a célpontnak.

Az UDP elárasztások és az ICMP elárasztások a volumetrikus támadások két típusa.

UDP árvíz - Ez a támadás elárasztja a célhálózatot User Datagram Protocol (UDP) csomagokkal, és megsemmisíti a távoli gazdagépek véletlenszerű portjait.

ICMP árvíz - Az ilyen típusú DDoS támadások ICMP-csomagokon keresztül is elárasztási csomagokat küldenek a célerőforrásnak. Ez magában foglalja egy sor csomag küldését anélkül, hogy megvárná a választ. Ez a támadás a bemeneti és a kimeneti sávszélességet egyaránt igénybe veszi, ami a rendszer általános lelassulását okozza.

Hogyan észlelhető a DDoS támadás?

A DDoS-támadás tünetei hasonlóak a számítógépén tapasztaltakhoz – lassú hozzáférés a webhely fájljaihoz, nem tud hozzáférni a webhelyekhez, vagy akár problémák az internetkapcsolattal.

Ha váratlan webhely-várakozási problémákat észlel, kételkedhet abban, hogy a DDoS-támadások okozzák-e. Van néhány mutató, amelyet figyelembe vehet a probléma kizárására.

- Kérelmek hirtelen beáramlása egy adott végponthoz vagy oldalhoz.

- A forgalom egyetlen IP-címből vagy IP-címtartományból ered.

- Rendszeres időközönként vagy szokatlan időkeretekben hirtelen megugrott a forgalom.

- Problémák a webhely elérésekor.

- A fájlok lassan vagy egyáltalán nem töltődnek be.

- Lassú vagy nem válaszoló szerverek, beleértve a „túl sok kapcsolat” hibaüzeneteket.

Hogyan lehet megakadályozni a DDoS támadást?

A DDoS támadások mérséklése érdekében a legfontosabb, hogy megkülönböztessük a támadási forgalmat a normál forgalomtól. A DDoS-forgalom számos formában jelenik meg a modern interneten. A forgalmi tervek eltérőek lehetnek, a nem megtévesztő egyforrású támadásoktól az összetett adaptív többirányú támadásokig.

A többirányú DDoS-támadások, amelyek több támadást alkalmaznak a célpont különböző módon történő lerombolására, valószínűleg minden szinten elvonják a figyelmet a mérséklő erőfeszítésekről.

Ha a mérséklő intézkedések válogatás nélkül elvetik vagy korlátozzák a forgalmat, a normál forgalom valószínűleg a támadó forgalommal együtt megszűnik, és a támadást módosítani lehet a mérséklő intézkedések megkerülése érdekében. A komplex megsemmisítési módszer leküzdésére a réteges megoldás a leghatékonyabb.

Vannak bevált módszerek a DDoS-támadások megelőzésére, és mindegyiket kipróbálhatja, hogy megvédje magát a DDoS-támadásoktól, és minimalizálja a veszteséget, ha DDoS-támadás jelenik meg.

1. módszer: Hozzon létre egy többrétegű DDoS védelmet

A DDoS-támadások sokféle típusúak, és mindegyik típus más-más réteget (hálózati réteget, szállítási réteget, munkamenet-réteget, alkalmazási réteget) vagy rétegek kombinációját célozza meg. Ezért jobb, ha készít egy DDoS választervet, amelynek tartalmaznia kell a következő követelményeket.

- Rendszerellenőrző lista

- Képzett válaszcsapat

- Jól meghatározott értesítési és eszkalációs eljárások.

- Azon belső és külső kapcsolatok listája, akiket tájékoztatni kell a támadásról

- Kommunikációs terv az összes többi érdekelt fél számára, mint például az ügyfelek vagy a szállítók

2. módszer: Webalkalmazás-tűzfalak alkalmazása

A Web Application Firewall (WAF) hatékony eszköz a 7. rétegű DDoS támadások mérséklésére. Miután a WAF telepítésre került az internet és a forráshely között, a WAF fordított proxyként működhet, hogy megvédje a célkiszolgálót bizonyos típusú rosszindulatú forgalomtól.

A 7. rétegbeli támadások a DDoS-eszközök azonosítására használt szabályok alapján szűréssel előzhetők meg. A hatékony WAF kulcsfontosságú értéke az egyéni szabályok gyors implementálása a támadásokra válaszul.

3. módszer: Ismerje meg a támadás tüneteit

Bevezettünk néhány jelzőt, amelyek azt jelentik, hogy Ön a fenti DDoS-támadásoktól szenved. Ellenőrizheti problémáját a fenti feltételekkel ellentétben, és azonnali intézkedéseket tehet annak kezelésére.

4. módszer: A hálózati forgalom folyamatos figyelése

A folyamatos monitorozás olyan technológia és folyamat, amelyet az IT-szervezetek bevezethetnek, hogy lehetővé tegyék az informatikai infrastruktúrán belüli megfelelőségi problémák és biztonsági kockázatok gyors észlelését. A hálózati forgalom folyamatos monitorozása a vállalati informatikai szervezetek számára elérhető egyik legfontosabb eszköz.

Szinte azonnali visszajelzést és betekintést nyújthat az IT-szervezetek számára a teljesítménybe és a hálózaton belüli interakciókba, ami elősegíti a működési, biztonsági és üzleti teljesítmény fokozását.

5. módszer: A hálózati sugárzás korlátozása

A szolgáltatásmegtagadási támadások elleni védekezés egyik módja a kiszolgáló által egy adott időszakban fogadott kérések számának korlátozása is.

Mi az a hálózati műsorszórás? A számítógépes hálózatokban a műsorszórás egy olyan csomag továbbítását jelenti, amelyet a hálózat minden eszköze fogad. A közvetítés továbbításának korlátozása hatékony módja a nagy mennyiségű DDoS-kísérlet megszakításának.

Ennek érdekében a biztonsági csapat ellensúlyozza ezt a taktikát az eszközök közötti hálózati sugárzás korlátozásával.

Míg a sebességkorlátozás lassíthatja a webrobotok általi tartalomlopást, és megvédheti a brutális erőszakos támadásokat, előfordulhat, hogy a sebességkorlátozás önmagában nem elegendő a kifinomult DDoS-támadások elleni hatékony küzdelemhez.

Ily módon más módszereknek kell kiegészíteniük a védőpajzsot.

6. módszer: Szerver redundanciája

A szerverredundancia a biztonsági mentési, feladatátvételi vagy redundáns kiszolgálók mennyiségére és intenzitására vonatkozik egy számítástechnikai környezetben. A kiszolgáló redundanciájának engedélyezéséhez létrejön egy kiszolgálóreplika ugyanazzal a számítási teljesítménnyel, tárolással, alkalmazásokkal és egyéb működési paraméterekkel.

Meghibásodás, leállás vagy túlzott forgalom esetén az elsődleges kiszolgálón redundáns szervert lehet megvalósítani, amely átveszi az elsődleges kiszolgáló helyét vagy megosztja a forgalmi terhelést.

7. módszer: Használjon biztonsági mentési eszközt – MiniTool ShadowMaker

Ha úgy gondolja, hogy bonyolult a kiszolgáló redundanciájának végrehajtása, és szeretne több időt és helyet spórolni fontos adatainak vagy rendszerének, akkor javasolt egy másik biztonsági mentési eszköz – MiniTool ShadowMaker – biztonsági mentés készítéséhez, valamint a számítógép leállásának és a rendszer összeomlásának megelőzéséhez.

Először is le kell töltenie és telepítenie kell a MiniTool ShadowMaker programot, majd ingyenes próbaverziót kap.

1. lépés: Nyissa meg a MiniTool ShadowMaker alkalmazást, és kattintson a gombra Tartsa a tárgyalást hogy belépjen a programba.

2. lépés: Váltson a biztonsági mentés fület, és kattintson a Forrás szakasz.

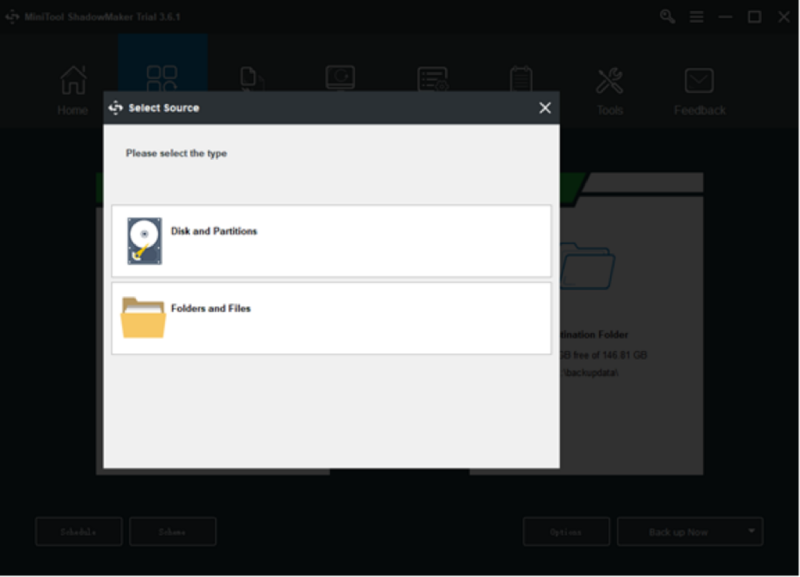

3. lépés: Ezután négy lehetőséget fog látni a biztonsági másolat tartalomként: rendszer, lemez, partíció, mappa és fájl. Válassza ki a biztonsági mentés forrását, és kattintson rendben hogy megmentse.

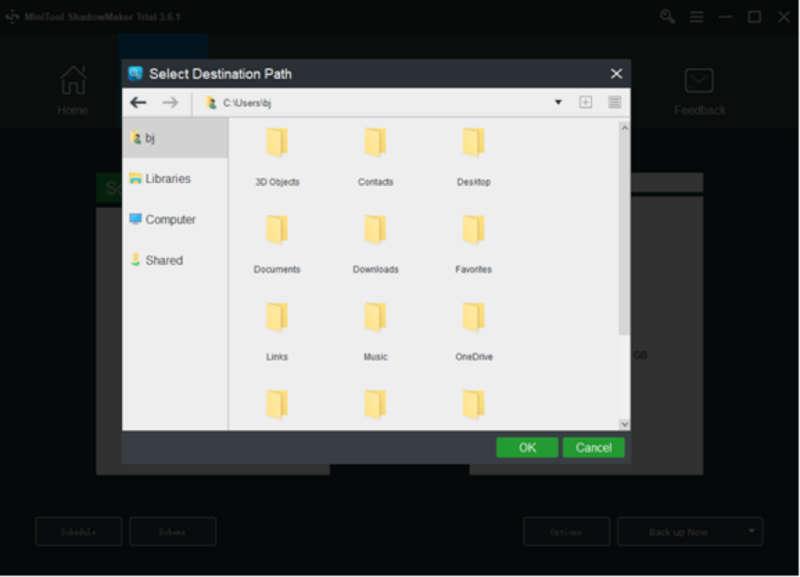

4. lépés: Lépjen a Rendeltetési hely rész és négy opció közül választhat, köztük a Rendszergazda fiók mappája , Könyvtárak , Számítógép , és Megosztva . Válassza ki a cél útvonalát, és kattintson a gombra rendben hogy megmentse.

Tipp : Javasoljuk, hogy az adatokról biztonsági másolatot készítsen a külső lemezre, hogy elkerülje a számítógép összeomlását, rendszerindítási hibáit stb.

5. lépés: Kattintson a Menjen vissza most lehetőség a folyamat azonnali elindítására vagy a Vissza később lehetőség a biztonsági mentés késleltetésére. A késleltetett biztonsági mentési feladat a Kezelése oldalon.

Alsó sor:

A DDoS támadások elkerülése érdekében általános ismeretekkel kell rendelkeznie róla, és a funkciói alapján el kell végeznie a hibaelhárítást. Ez a cikk számos módszert felsorol, amelyekkel megtaníthatja, hogyan lehet megelőzni a DDoS-támadásokat, és minimalizálni a veszteséget, ha a támadás sajnos megjelenik. Remélhetőleg megoldódik a probléma.

Ha bármilyen problémába ütközött a MiniTool ShadowMaker használata során, hagyjon üzenetet a következő megjegyzés zónában, és mi a lehető leghamarabb válaszolunk. Ha segítségre van szüksége a MiniTool szoftver használata során, lépjen kapcsolatba velünk a következő címen: [e-mail védett] .

Hogyan lehet megakadályozni a DDoS támadást, GYIK

Mennyi ideig tartanak a DDoS támadások?A DDoS aktivitás mértéke 2021-ben magasabb volt, mint az előző években. Láttuk azonban az ultrarövid támadások beáramlását, és valójában az átlagos DDoS kevesebb mint négy órán keresztül tart. Ezeket az eredményeket a Cloudflare is megerősíti, és azt találta, hogy a legtöbb támadás időtartama egy óra alatt marad.

Tud valaki DDoS neked az IP-d?Tud valakit DDoS-olni az IP-jével? Igen, valaki DDoS szolgáltatást nyújthat Önnek csak az Ön IP-címével. Az Ön IP-címével egy hacker csalárd forgalommal boríthatja el eszközét, aminek következtében az eszköz megszakad az internetről, és akár teljesen le is állhat.

Megállíthat egy tűzfal egy DDoS támadást?A tűzfalak nem tudnak védeni az összetett DDoS támadások ellen; valójában DDoS belépési pontként működnek. A támadások közvetlenül a nyílt tűzfalportokon keresztül haladnak át, amelyek célja, hogy hozzáférést biztosítsanak a jogos felhasználók számára.

A DDoS állandó?Átmeneti szolgáltatásmegtagadásos DOS-támadások akkor fordulnak elő, amikor egy rosszindulatú elkövető úgy dönt, hogy megakadályozza, hogy a rendszeres felhasználók rendeltetésszerűen csatlakozzanak egy géphez vagy hálózathoz. A hatás átmeneti vagy határozatlan lehet attól függően, hogy mit szeretnének visszakapni erőfeszítéseikért.