Normális, ha a víruskereső nem vizsgálja a titkosított fájlokat?

Is It Normal If Antivirus Doesn T Scan Encrypted Files

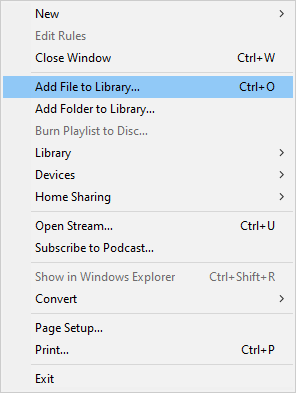

Amikor víruskereső szoftvert futtat az eszközön, valószínűleg arra számít, hogy az összes fájlt és mappát megvizsgálja a vírusok keresésére. Felmerül azonban egy kérdés: a víruskereső képes-e átvizsgálni a titkosított fájlokat? Ez a vizsgálat a biztonság és az adatvédelem birodalmával foglalkozik. MiniTool szoftver magyarázatot ad ebben a bejegyzésben.Ha vírustámadás miatt elveszíti fájljait, megpróbálhatja MiniTool Power Data Recovery hogy visszakapjam őket. Ez a szoftver különböző helyzetekben képes helyreállítani az elveszett és törölt fájlokat:

- Fájlok törlése.

- OS összeomlás.

- Formázott merevlemezek/USB flash meghajtók/SD kártyák.

- Hozzáférhetetlen merevlemezek/USB flash meghajtók/SD-kártyák.

- És több.

Először kipróbálhatja az ingyenes kiadást, és megnézheti, hogy segíthet-e megtalálni a szükséges fájlokat.

MiniTool Power Data Recovery ingyenes Kattintson a letöltéshez 100% Tiszta és biztonságos

Meg tudja vizsgálni a víruskereső a titkosított fájlokat?

A digitális korban, ahol az adatok védelme és biztonsága a legfontosabb szempont, a titkosítás az érzékeny információk védelmének alapvető eszközévé vált. A titkosított fájlok gyakorlatilag áthatolhatatlanok az illetéktelen hozzáféréssel szemben, mivel a zárolás feloldásához dekódoló kulcs vagy jelszó szükséges.

A kiberbűnözők és a kiberbiztonsági szakértők közötti harc kiéleződésével azonban kérdések merülnek fel a víruskereső szoftverek hatékonyságával kapcsolatban a titkosított fájlok ellenőrzésében. A víruskereső programok hatékonyan észlelhetik és semlegesíthetik a titkosított fájlokon belüli fenyegetéseket az adatbiztonság veszélyeztetése nélkül? Nézzük meg ennek a kérdésnek a bonyolultságát.

A titkosítás természete: kétélű kard

A titkosítás egy hatalmas védelmi mechanizmus, amely megvédi az adatokat az elfogástól és az illetéktelen hozzáféréstől. A fájlok titkosítása során a tartalmuk egy zagyva, olvashatatlan formátummá alakul, amelyet csak a megfelelő titkosítási kulccsal lehet megfejteni. Ez a folyamat biztosítja, hogy még akkor is, ha a támadó hozzáfér a titkosított fájlokhoz, az adatok a kulcs nélkül értelmezhetetlenek maradnak, így a titkosítás az adatbiztonság kritikus összetevője.

A titkosításnak ez a hatékonysága azonban kihívást jelent a víruskereső szoftverek számára. A hagyományos víruskereső programok az ismert rosszindulatú programok felismerhető mintáinak és aláírásainak keresésére támaszkodnak. Amikor egy fájlt titkosítanak, annak tartalma titkosítva van, így hatékonyan elrejti ezeket a felismerhető mintákat a víruskereső vizsgálatok elől. Ez az oka annak, hogy egyes felhasználók mindig azt mondják, hogy a víruskereső nem képes átvizsgálni a titkosított fájlokat.

A víruskereső korlátai

A víruskereső szoftverek általában két elsődleges módszert alkalmaznak a fájlok ellenőrzésére: az aláírás-alapú észlelést és a viselkedéselemzést. Az aláírás alapú észlelés magában foglalja a fájl aláírásának (egyedi azonosítónak) összehasonlítását egy ismert rosszindulatú szignatúrák adatbázisával. Ha talál egyezést, a fájl rosszindulatúként jelenik meg. A viselkedéselemzés viszont figyeli a fájl műveleteit és viselkedését gyanús vagy rosszindulatú tevékenységre utaló jelek keresésére, még akkor is, ha az adott rosszindulatú program aláírása még nem ismert.

A titkosított fájlok esetében mindkét módszer jelentős kihívásokkal néz szembe. Az aláírás-alapú észlelés a fájlokon belüli meghatározott minták azonosításán alapul, ami szinte lehetetlenné válik, ha a fájl tartalmát titkosítással kódolják. A viselkedéselemzés is nehézségekbe ütközik, mivel megköveteli a fájl műveleteinek megfigyelését – azokat a műveleteket, amelyeket a fájl titkosítása során elfednek.

Heurisztikus megközelítések és konténerszkennelés

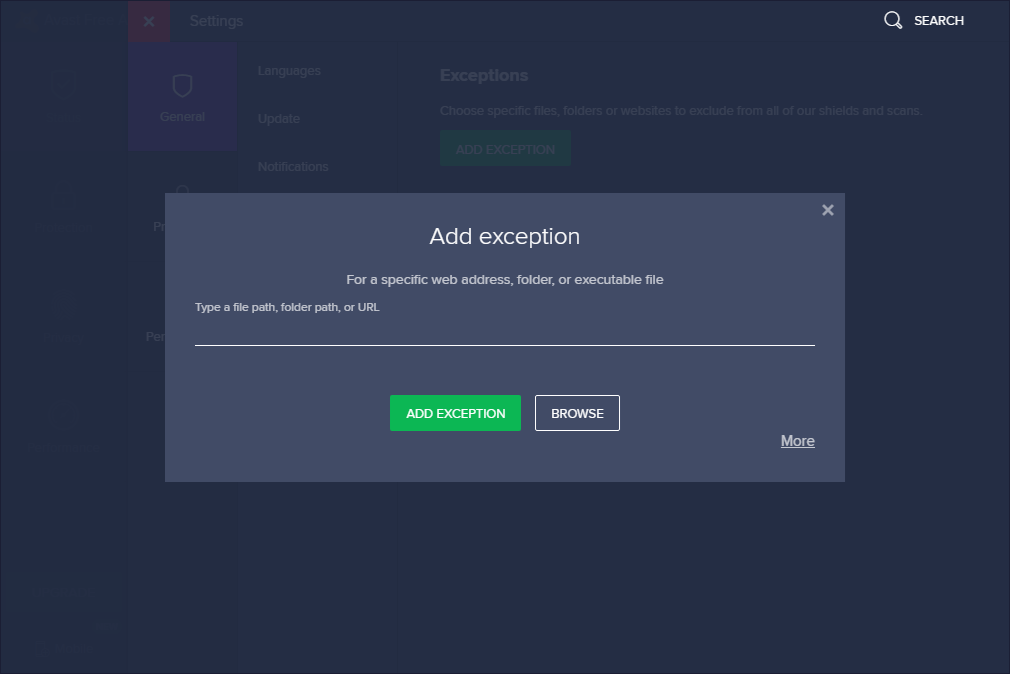

A titkosított fájlok által támasztott korlátozások kiküszöbölése érdekében egyes víruskereső megoldások heurisztikus megközelítéseket és tárolóellenőrzést alkalmaznak. A heurisztikus vizsgálat magában foglalja a potenciális rosszindulatú programok azonosítását a rosszindulatú szoftverekhez gyakran kapcsolódó viselkedések és attribútumok alapján. Bár ez a módszer nem elemzi közvetlenül a titkosított tartalmat, mégis megjelölheti azokat a fájlokat, amelyek gyanús viselkedést mutatnak a titkosítás előtt vagy után.

A konténerek vizsgálata, egy másik stratégia, a titkosított fájl kontextusának és metaadatainak elemzését foglalja magában. Míg a tényleges tartalom továbbra is titkosított marad, értékes információk nyerhetők a fájlnevekből, méretekből, forrásokból és célhelyekből. Ha ezek a metaadatok potenciális fenyegetésekre utalnak, a víruskereső program megteheti a megfelelő lépéseket, például karanténba helyezheti a fájlt.

Az egyensúly a biztonság és az adatvédelem között

A titkosított fájlok vizsgálatának kihívása rávilágít a biztonság és a magánélet közötti kényes egyensúlyra. Egyrészt a felhasználók elvárják, hogy adataik titkosak és biztonságosak maradjanak a titkosítás révén. Másrészt a víruskereső programok létfontosságú szerepet játszanak a biztonságot veszélyeztető fenyegetések azonosításában és mérséklésében.

Egyes titkosítási módszerek kompromisszumot kínálnak azáltal, hogy korlátozott szkennelést tesznek lehetővé. Például egyes titkosítási protokollok lehetővé teszik a titkosított tartalom átvizsgálását anélkül, hogy teljesen visszafejtnék. Ez lehetővé teszi a víruskereső szoftverek számára, hogy megvizsgálják a titkosított tartalom bizonyos attribútumait, például a fejléceket, amelyek támpontokat adhatnak a lehetséges fenyegetésekről.

Amit végre tudni akarsz

A kiberbiztonság és a kiberfenyegetések között zajló fegyverkezési versenyben a titkosított fájlok egyedülálló kihívást jelentenek a víruskereső programok számára. Míg a hagyományos aláírás-alapú észlelési és viselkedéselemzési módszerek nehezen tudják átvizsgálni a titkosított fájlok tartalmát, a heurisztikus megközelítések és a konténerellenőrzés értékes alternatívákat kínálnak. Lehetséges, hogy ezek a módszerek nem helyettesítik teljes mértékben a közvetlen vizsgálat hatékonyságát, de olyan kompromisszumot kínálnak, amely tiszteletben tartja az adatvédelmet, ugyanakkor lehetővé teszi a fenyegetések észlelését.

Ahogy a technológia folyamatosan fejlődik, valószínűleg új módszerek és technikák fognak megjelenni a titkosított fájlellenőrzés bonyolultságának kezelésére. A kulcs abban rejlik, hogy olyan innovatív megoldásokat találjunk, amelyek hatékonyan képesek észlelni és semlegesíteni a fenyegetéseket anélkül, hogy veszélyeztetnék a titkosítás által nyújtott robusztus védelmet. Addig is a felhasználóknak ébernek kell maradniuk kiberbiztonsági gyakorlatukban, és a titkosítás és a megbízható vírusirtó szoftver kombinációját kell alkalmazniuk digitális biztonságuk érdekében.

![Hogyan lehet megtalálni a weboldalt? Itt vannak a utak! [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/06/how-find-website-was-published.png)

![[Megoldva!] Hogyan lehet megszabadulni az MTG Arena hibájától az adatok frissítésekor? [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/40/how-get-rid-mtg-arena-error-updating-data.jpg)

![Javítva: SearchProtocolHost.exe magas processzorhasználat a Windows 10 rendszerben [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/12/fixed-searchprotocolhost.png)

![A Win + Shift + S segítségével rögzítse a képernyőképeket Win 10 négy lépésben [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/68/use-win-shift-s-capture-screenshots-win-10-4-steps.jpg)

![Volatile VS Non-Volatile Memory: Mi a különbség? [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/61/volatile-vs-non-volatile-memory.png)

![8 tipp ennek a webhelynek a javításához nem érhető el a Google Chrome hibában [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/26/8-tips-fix-this-site-can-t-be-reached-google-chrome-error.jpg)